În ultimele zile pe internet spiritele s-au cam încins din cauza a două vulnerabilități severe de securitate la nivel de procesor, descoperite de Project Zero, echipa de elită a securității cibernetice a firmei Google. Ați ghicit, este vorba despre Spectre și Meltdown care afectează toate procesoarele construite după 1995 de către Intel, AMD dar nici ARM (procesoare pentru dispozitive mobile ca Apple iPhone) nu scapă cu basma curată. Pe scurt aceste vulnerabilități se datorează unei erori fundamentale de proiectare a microprocesoarelor și permit ”păcălirea” microprocesorul în a executa instrucțiuni care în mod normal ar fi blocate precum citirea unui bloc de memorie din inelul protejat (kernel mode 0) și cedarea acestuia unei aplicații fără drepturi de acces.

Vestea bună este că există remediu pentru aceste breșe sub forma unui update al următoarelor sisteme de operare: Windows, Linux și Mac OS. Vom prezenta pe scurt cum se poate verifica dacă sistemul de operare Windows este protejat de aceste vulnerabilități iar pe urmă vom explica cum se aplică update-ul pentru a ”astupa” aceste breșe de securitate. Înainte să intrați în panică, dorim să menționăm că presupusa scădere de 30% sau chiar 50% a performanțelor procesoarelor afectate susținute de anumite site-uri de specialiate le tratăm deocamdată ca fiind speculații și recomandăm ferm instalarea acestui update pentru a preveni un risc major în ceea ce privește securitatea datelor personale (parole, carduri bancare, etc.)

Microsoft oferă o modalitate foarte simplă de a verifica sistemul de operare Windows dacă acesta are sau încă nu are instalat update-ul ce protejează împotriva Spectre și Meltdown. Iată care sunt pașii:

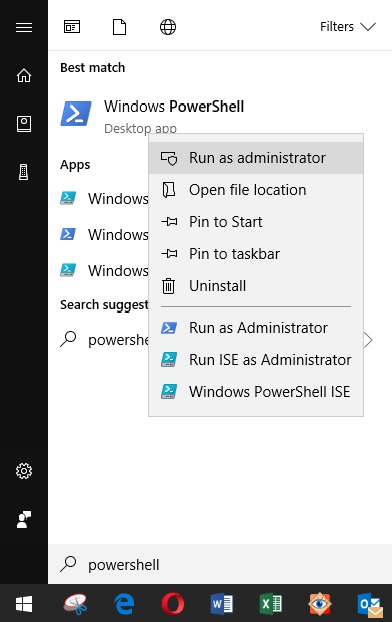

1. Pornim Powershell cu drepturi de administrator

Apăsând butonul Start tastăm Powershell, urmând să facem click dreapta pe acesta și Run as administrator

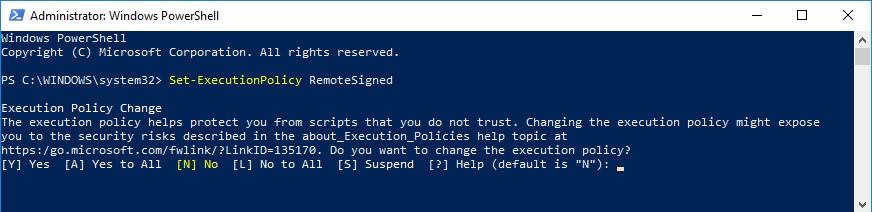

2. Activăm rularea script-urilor nesemnate sub Windows

Introducem următoarea comandă in Powershell urmată de ENTER:

Set-ExecutionPolicy RemoteSigned

În ferestra de dialog apăsăm A când suntem întrebați dacă dorim activarea rulării de script-uri terțe, urmată de ENTER

3. Descărcăm modulul Powershell dezvoltat special de Microsoft

Introducem comanda Install-Module SpeculationControl urmată de ENTER. Răspundem cu Y la toate mesajele apărute.

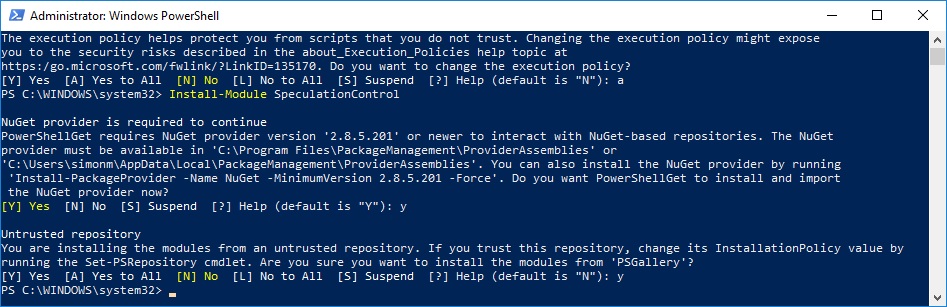

4. Importăm modulul descărcat

Introducem comanda Import-Module SpeculationControl urmată de ENTER

![]()

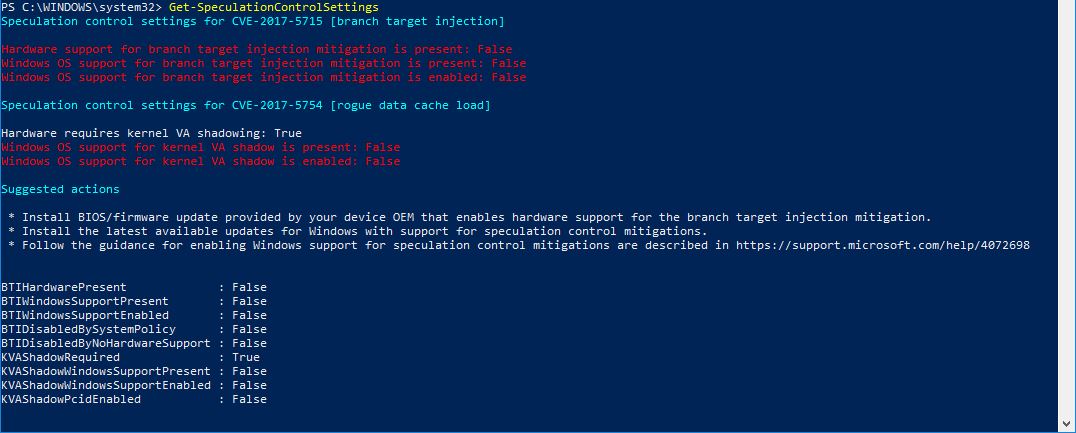

5. Verificăm starea sistemului

Rulăm comanda Get-SpeculationControlSettings

![]()

6. Interpretăm mesajul afișat

Dacă au fost afișate mesaje marcate cu roșu cu rezultate False înseamnă că sistemul de operare încă nu fost actualizat cu patch-ul de securitate. Pentru a instala manual patch-ul KB4056892 îl descărcăm de pe site-ul Microsoft în funcție de arhitectura (x86, x64 sau ARM64) și al sistemului de operare (Windows 10 sau Windows Server 2016). După descarcarea versiunii potrivite pentru sistemul nostru, instalăm patch-ul print-un simplu dubluclick pe fișierul descărcat.

7. Verificăm dacă patch-ul s-a instalat cu succes

După finalizarea instalării patch-ului vom reporni calculatorul și vom verifica dacă sistemul este protejat împotriva Spectre și Meltdown prin repeatarea pașilor descriși mai sus.

Dacă am făcut totul corect, sistemul nostru este acum protejat împotriva acestor vulnerabilități. Această metodă este valabilă atât pentru calculatoare desktop cât și laptopuri sau stații de lucru, iar pentru servere, Microsoft ne oferă un tutorial detaliat pe site-ul dedicat.